Das Internet bietet endlose Möglichkeiten – gleichzeitig aber auch eine Vielzahl an Gefahren. Diese spiegeln sich in der Anzahl der Cyberattacken mit Malware wider: Durchschnittlich erlitten circa 46 Prozent der durch die Online-Plattform Statista befragten Unternehmen in Deutschland bereits Cyberangriffe. Um dem entgegenzuwirken, engagieren Unternehmen IT-Sicherheitsbeauftragte, welche eigene Sicherheitskonzepte entwickeln. Das ist ein guter Anfang, garantiert aber nicht, dass es nicht trotzdem zu Cyberangriffen kommt. Was aber macht Malware eben so gefährlich?

Was ist Malware?

Der Begriff “Malware” bezeichnet jegliche Arten von Software, welche in das Computersystem eindringen und dort Probleme verursachen. Dabei kann es sich um Viren, Würmer oder sogar Trojaner handeln. Malware wird nicht immer entwickelt, um damit ein bestimmtes Ziel zu verfolgen oder einem gezielten Unternehmen zu schaden. Sie können auch willkürlich entsandt werden – mit dem Ziel, so viel Chaos wie möglich anzurichten.

Wie kommt Malware auf den Computer?

Malware gelangt häufig auf den Computer, in dem Nutzer und Nutzerinnen unwissentlich schädliche Programme oder Anhänge herunterladen. Ein Download ist jedoch kein unbedingtes Muss. Malware kann auch durch die Nutzung von fremden USB-Sticks übertragen werden, ohne, dass man etwas gezielt herunterlädt. Allein der Klick auf Links in E‑Mails kann zu einer Infizierung des Computers führen.

Welche Formen von Malware gibt es?

Spyware

Wie es der Name vermuten lässt, dient Spyware dazu, Computer und deren Nutzer auszuspionieren. Sie sammelt benutzerbezogene Daten über den Computer und ermittelt die Surfgewohnheiten von Nutzern im Netz. Spyware gelangt auf den Computer, indem ein Programm wissentlich oder unwissentlich installiert wurde. Das installierte Programm zeichnet dann unbemerkt die sensitiven Daten auf und leitet sie an externe Dritte weiter. Dadurch entsteht eine gravierende Sicherheitslücke, die Betroffenen häufig nicht bewusst ist.

Trojaner

Diese Schädlinge beruhen auf demselben Prinzip wie das namensgebende berühmte Holzpferd aus dem Trojanischen Krieg: Trojaner geben vor, eine sichere Anwendung zu sein, sind jedoch schädlich. Nutzer laden sie herunter, wenn sie ein Programm aus einer nicht verifizierten Quelle beziehen. Nach der Installierung kreieren die Trojaner eine “Hintertür” im betroffenen System, durch die sich Hacker Zutritt verschaffen, um wichtige Daten zu stehlen.

Es gibt verschiedene Unterarten von Trojanern, die sich nach den Anwendungsarten unterscheiden:

- Trojaner, die private Daten an Dritte weiterleiten

- Trojaner, die einen Fernzugriff durch Dritte ermöglichen

- Destruktive Trojaner, die das Computersystem zerstören

- Proxy-Trojaner, die den “Host”-Computer in einen Server für weitere Trojaner-Übergriffe verwandeln

- FTP-Trojaner, die den Zugriff auf die FTP-Protokolle eines Computers durch Dritte ermöglichen

- Trojaner, die die Security-Software des Hosts deaktivieren

Ransomware/Ransomtrojaner

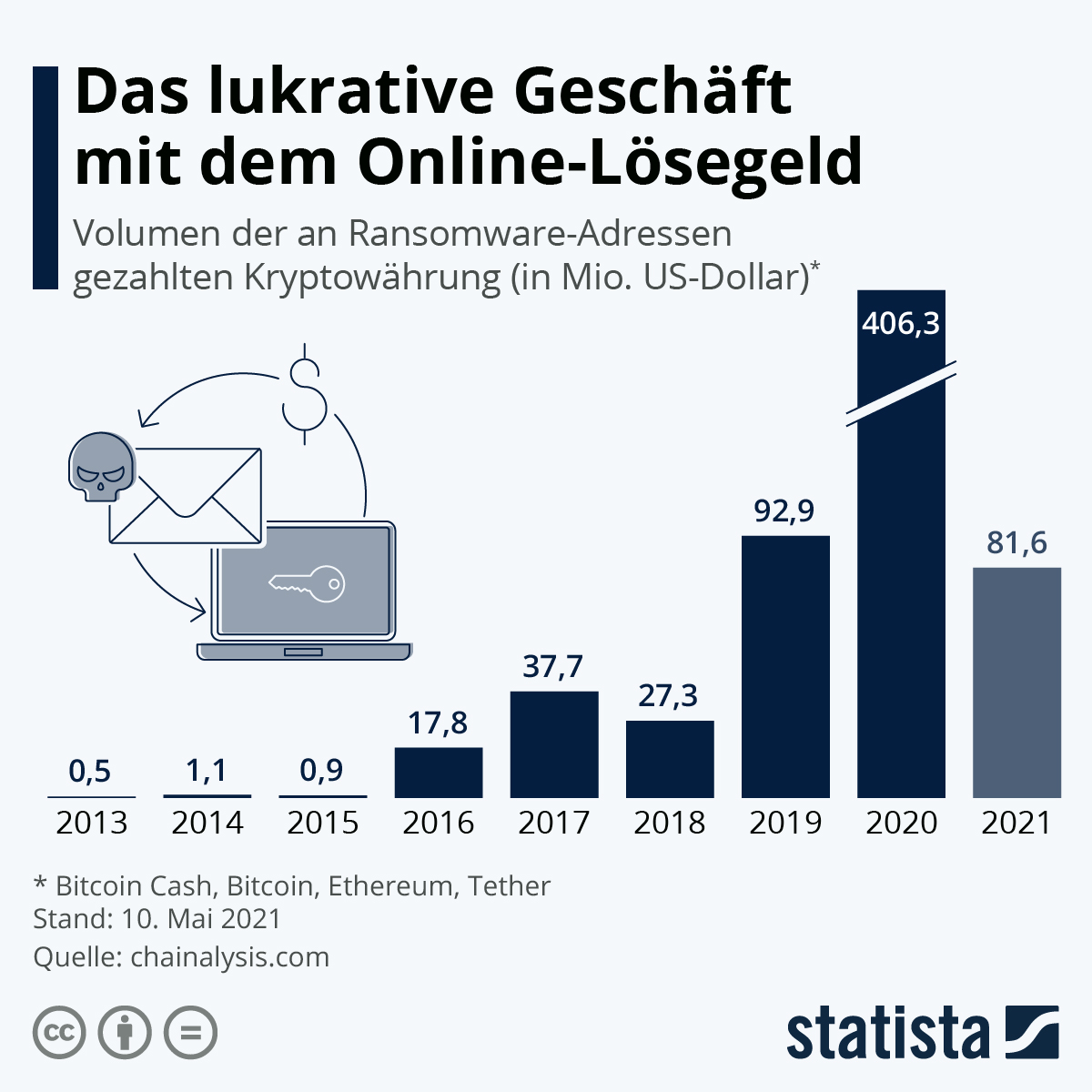

Ransomware sind spezielle Trojaner, welche in das Computersystem eindringen und dort wichtige Daten und Programme verschlüsseln. Hier operieren Hacker durch Erpressung: Betroffene werden häufig aufgefordert, Lösegeld (engl. “ransom”) zu zahlen, um ihre Daten wieder zugänglich zu machen.

Würmer

Würmer greifen keine Daten auf dem Computer an, müssen aber auch nicht extra heruntergeladen werden. Sie finden Lücken in der Systemsicherheit und gelangen durch diese auf die Festplatte des Rechners. Dort besteht ihr einziger Sinn darin, sich wie bei einer biologischen Zellteilung unendlich oft zu vermehren. Durch diesen Prozess wird sehr viel Speicherplatz auf dem Rechner belegt. Dieser verlangsamt sich dadurch drastisch und hängt sich auf. Folge: Totalabsturz!

Viren

Es gibt viele verschiedene Varianten von Viren, sie basieren jedoch auf einem grundlegenden Prinzip: Das Programm kann sich selbst vermehren. Ein Virus schleust sich als Anhang auf dem Computerspeicher ein und reproduziert sich dort. Das Ziel eines Virus ist es, sich auf möglichst vielen Geräten zu verbreiten und diese lahmzulegen. Ähnlich wie beim Wurm geschieht dies durch ein Aufbrauchen der CPU-Speicherressourcen.

Viren lassen sich in nachfolgende Kategorien einteilen:

- Dateiviren infizieren in der Regel Programmdateien wie .exe, .com oder .bat. Sie versuchen, alle im Speicher geladenen Programme zu infizieren.

- Makroviren infizieren Datendateien wie Word‑, Excel‑, PowerPoint‑, Access- und viele Dateien mehr.

- Master-Boot-Record-Viren (MBR-Viren): MBR-Viren sind speicherresidente Viren, die sich selbst in den Teil des Speichers eines Gerätes kopieren, der für das Laden von Betriebssystemdateien genutzt wird.

- Boot-Sektor-Viren infizieren den Bootsektor einer Festplatte. Sobald der Computer hochfährt, wird der Bootsektor infiziert.

- Mehrteilige Viren sind eine Mischung aus Boot- und Programm-/Dateiviren. Diese Viren infizieren Programmdateien und breiten sich bei der Benutzung von infizierten Programmen auf den Boot-Sektor aus.

- Polymorphe Viren können ihren Code auf verschiedene Arten verschlüsseln, sodass er bei jeder Infektion anders erscheint.

- “Stealth”-Viren “tarnen” sich mithilfe verschiedener Techniken, um nicht als Viren erkannt zu werden.

Welche Malware ist am häufigsten verbreitet?

2021 erstellten die australischen Cybersecurity-Center und die US-amerikanische IT-Sicherheitsbehörde CISA eine Liste der häufigsten Malware-Typen. Hierbei ließen sich die meisten Programme in die folgenden Kategorien einsortieren:

- Trojaner, die einen Fernzugriff ermöglichen

- Trojaner, die explizit aufs Online-Banking angesetzt werden

- Ransomware/ Ransom-Trojaner

Woran erkennt man einen Malware-Befall?

Bei einer Infizierung des Computers lässt sich meist zuerst bemerken, dass der Computer deutlich langsamer läuft als gewöhnlich. Programme brauchen länger zum Öffnen und es scheint, als würde die Maus oder Tastatur nur mit Verzögerungen reagieren. Mangelnder Speicherplatz kann ebenfalls ein Anzeichen für einen Malware-Befall sein. Besonders dann, wenn ein Mangel plötzlich auftritt. Einige Viren sorgen für das Aufkommen von ungewünschten Pop-Up Benachrichtigungen oder laden eigenständig Inhalte herunter. Sollte es den Anschein haben, dass ihr Computer sich verselbstständigt hat, kann es sich durchaus um einen Viren-Befall handeln.

Welche Lösungsansätze gibt es?

Nach einem Angriff gibt es einige Schritte, die unternommen werden können. Ganz wichtig ist es, die Verbindung zum Internet des Computers direkt zu unterbinden. Am besten wird das Gerät in den Einstellungen in den Flugzeugmodus versetzt. Zusätzlich sollten keine USB-Sticks oder andere externe Geräte mit dem infizierten Gerät verbunden werden. Es steht sozusagen “unter Quarantäne”, bis weitere Hilfe erfolgen kann.

Innerhalb eines Unternehmens sollten IT-Fachkollegen sich mit der Entfernung von Schädlingen befassen, um eine korrekte Durchführung zu garantieren. Fachpersonal hat in der Regel Zugriff auf spezielle Tools und Programme und die entsprechende Erfahrung, um den Computer wieder anstandslos in den Normalzustand zurückzuversetzen.

Um sensible Daten auf dem Gerät zu schützen, sollte eine Antiviren-Software installiert sein. Diese scannt die Inhalte auf dem Computer in regelmäßigen Abständen und sollte deshalb immer auf dem neusten Stand gehalten werden. Auch Mail-Anbieter und Suchmaschinen bieten mittlerweile “sichere” Modi an, die vor verdächtigen Webseiten oder E‑Mail-Absendern schützen. Letztlich sollten Dokumente und Inhalte durch ein automatisches Back-up System in einem Cloud-Speicher abgespeichert werden, um keinen Datenverlust zu riskieren.

Obwohl es einige Möglichkeiten zum Schutz vor Malware gibt, kann nie ausgeschlossen werden, dass nicht doch einmal ein Gerät im Unternehmen infiziert wird. Deshalb sollten Methoden und Strategien zur Deeskalation der Situation und der Entfernung von Malware bereits im Vorfeld vom Fachpersonal entwickelt werden.